Familia malware LokiBot a primit o actualizare semnificativa cu posibilitatea de a-si ascunde codul sursa in fisierele de imagine de pe masinile infectate.

Cunoscuta sub numele de steganografie, tehnica este folosita pentru a ascunde mesaje sau coduri in diferite formate de fisiere, inclusiv .txt, .jpg, .rtf si unele formate video.

In timp ce aceasta practica poate fi pusa in aplicare in scopuri legitime, precum protectia fisierelor pe motive de proprietate intelectuala si drepturi de autor, atacatorii pot incorpora si fisiere cu declansatoare pentru a ascunde codul sursa si functionalitatea malware.

Dezvoltatorii LokiBot au realizat potentialul steganografiei pentru ascundere. Cercetatorii Trend Micro, Miguel Ang, Erika Mendoza si Jay Yaneza, au declarat saptamana aceasta ca o noua varianta a programului malware foloseste tehnica pentru a-si ascunde codul.

In timpul campaniilor recente, varianta a ascuns binare criptate in fisiere .png, gasite in fisierele de arhiva daunatoare atasate la e-mailurile de tip phishing.

Trend Micro a gasit un sample intr-un e-mail de phishing trimis unei companii din Asia de Sud-Est. E-mail-ul de tip phishing continea un atasament .doc Microsoft Word care continea doua obiecte, o foaie de lucru Microsoft Excel 97-2003 si un pachet cu eticheta „package.json”. O scanare pe VirusTotal a descoperit alte esantioane similare care contin elemente steganografice.

Daca se deschide un fisier rau intentionat, un script va instala programul malware ca fisier .exe intr-un folder temporar, alaturi de un fisier .jpg care contine codul sursa LokiBot.

„O caracteristica a fisierului de imagine pe care am gasit-o interesanta este ca acesta poate fi de fapt deschis ca imagine”, noteaza cercetatorii. “Cu toate acestea, contine si date la care se refera LokiBot in rutina sa de ambalare.”

Incarcatorul malware va cauta un anumit sir – sau „marker” – in fisierul imagine, care incepe procesul de decriptare. Nu se utilizeaza decriptarea standard, cum ar fi cifurile AES; in schimb, cercetatorii spun ca programul malware foloseste in schimb „propria sa metoda de decriptare”.

Continutul decriptat este apoi dezambalat si incarcat in memorie, lansand programele malware pe sistemul tinta.

„Un motiv probabil pentru dependenta acestei variante particulare pe steganografie este acela ca adauga un alt strat de obfuscare – wscript (interpretul fisierului VBS) este folosit pentru a executa programul malware in loc de malware-ul propriu care se executa”, spune Trend Micro. “Deoarece mecanismul de pornire automata utilizeaza un script, variantele viitoare pot alege sa modifice metoda persistentei modificand fisierul script din mers.”

LokiBot este capabil sa fure informatii, sa actioneze ca un keylogger si poate stabili in spate sisteme Windows pentru a mentine persistenta si a trimite date furate pe serverul de comanda si control al atacatorului (C2).

Cercetatorii spun ca noua varianta de LokiBot a fost identificata in e-mailuri de tip phishing trimise membrilor a cel putin 56 de organizatii.

„Ca unul dintre cei mai activi stealeri de informatii de astazi, LokiBot nu arata semne de incetinire”, spune Trend Micro. “Actualizarile privind mecanismele sale de persistenta si de disfunctie arata ca LokiBot este inca in curs de actualizare si va ramane probabil o amenintare care va fi abordata in viitorul apropiat.”

Related posts

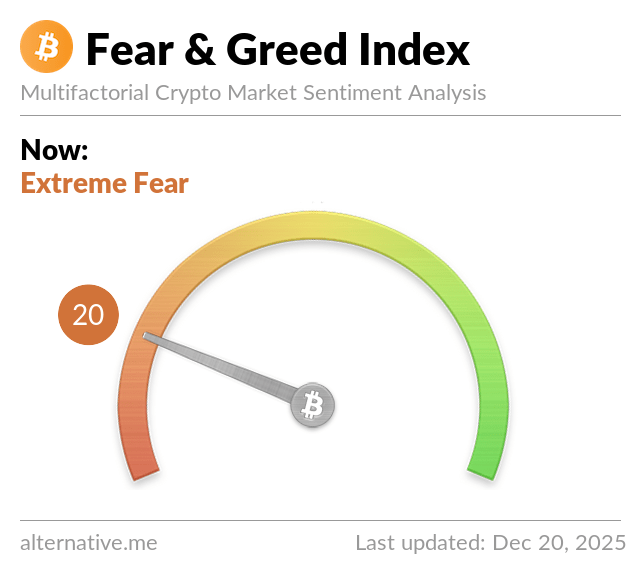

Crypto Fear Level