O forma neconventionala de ransomware este implementata in atacuri tintite spre serverele enterprise si pare sa aiba legaturi cu unele dintre cele mai notorii grupuri criminale cibernetice.

Malware-ul criptat care pana acum a fost nedetectat a fost detaliat in cercetari de catre analistii securitatii cibernetice de la Intezer si IBM X-Force, care l-au numit PureLocker, deoarece este scris in limbajul de programare PureBasic.

Este neobisnuit ca ransomware-ul sa fie scris in PureBasic, dar ofera beneficii atacatorilor, deoarece uneori vanzatorii de securitate se straduiesc sa genereze semnaturi de detectare fiabile pentru software-ul rau intentionat scris in aceasta limba. PureBasic este, de asemenea, transferabil intre Windows, Linux si OS-X, ceea ce inseamna ca atacatorii pot viza mai usor diferite platforme.

In acest caz, atacurile vizeaza serverele enterprise, cu scopul de a le cripta si de a le returna functionalitatea numai dupa ce a fost platita o rascumparare in criptomonede. Atacurile Ransomware impotriva serverelor duc adesea la solicitari de plati de sute de mii de dolari in schimbul decriptarii sistemelor si pot fi insotite de o amenintare cu distrugerea datelor daca rascumpararea nu este platita.

„Tintirea serverelor inseamna ca atacatorii incearca sa-si loveasca victimele acolo unde doare cu adevarat, in special bazele de date care stocheaza cele mai critice informatii ale organizatiei”, a declarat pentru ZDNet Michael Kajiloti, cercetator de securitate la Intezer.

In prezent, nu exista cifre cu privire la numarul de victime PureLocker, dar Intezer si IBM X-Force au confirmat ca campania ransomware este activa, ransomware-ul fiind oferit atacatorilor „ca un serviciu”.

Cu toate acestea, se crede ca in loc sa fie oferit oricui doreste acest serviciu, serviciul este oferit ca un instrument personalizat, disponibil numai pentru operatiunile infractionale care pot permite sa plateasca o suma semnificativa.

“Este probabil destul de scump si oarecum exclusiv datorita faptului ca exista relativ putini care folosesc malware-ul ca serviciu specific si nivelul de sofisticare a ofertei sale”, a spus Kajiloti.

Codul sursa al ransomware-ului PureLocker ofera indicii cu privire la natura sa exclusivista, deoarece contine siruri din malware-ul „more_eggs”. Acest malware este vandut pe web-ul intunecat de ceea ce cercetatorii descriu ca un furnizor „veteran” de servicii rau intentionate.

Aceste instrumente au fost utilizate de unele dintre cele mai prolifice grupuri criminale cibernetice care functioneaza astazi, inclusiv Cobalt Gang si FIN6 – iar ransomware-ul impartaseste codul cu campaniile anterioare ale acestor grupari de hacking. Acesta indica faptul ca PureLocker este conceput pentru infractorii care stiu ce fac si stiu sa loveasca o organizatie mare unde doare.

In prezent, nu se stie cat de exact este livrat PureLocker victimelor, dar cercetatorii remarca faptul ca campaniile more_eggs incep cu e-mailuri de tip phishing, astfel ca atacurile ransomware ar putea incepe in acelasi mod, sarcina utila finala fiind probabil partea finala a unui atac cu mai multe etape.

Celor care se infecteaza cu ransomware-ul PureLocker li se ofera o nota de rascumparare care ii spune victimei ca trebuie sa contacteze o adresa de e-mail pentru a negocia o taxa pentru decriptarea fisierelor. Utilizatorul este, de asemenea, avertizat ca are doar sapte zile pentru a plati rascumpararea si ca, daca nu fac acest lucru cheia privata va fi stearsa, ceea ce inseamna ca fisierele nu pot fi recuperate.

Cercetatorii spun ca campania PureLocker este inca activa si ca este important sa se asigure ca organizatiile au in vigoare politici adecvate de securitate cibernetica pentru a se proteja impotriva atacurilor.

“Ca in cazul oricarei amenintari cu malware, faptul ca aveti o infrastructura buna de securitate ajuta, dar si educarea angajatilor despre phishing este esentiala”, a spus Kajilot.

Related posts

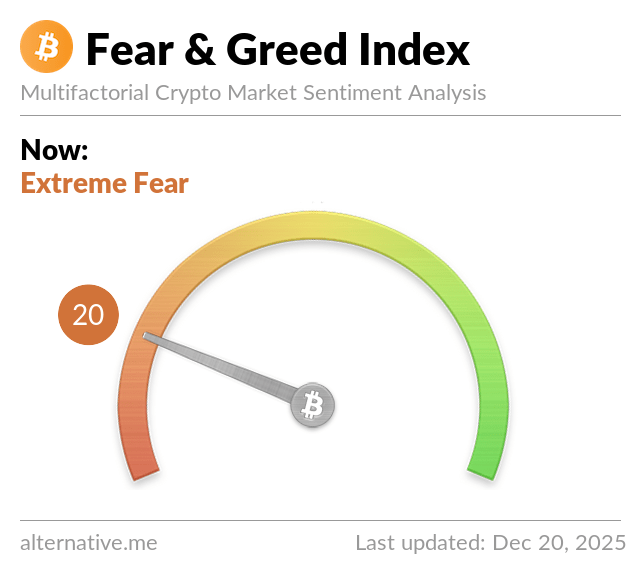

Crypto Fear Level